PRZEDŁUŻANIE RODU CZYLI O ENERGII KREACJI

Kobieta bezdzietna wciąż jeszcze kojarzy się może nie pejoratywnie (te czasy już chyba mamy za sobą), ale wciąż gdzieś z tyłu głowy jest obraz jakiegoś „wybrakowania”. Tak, jakby brak potomstwa

Kobieta bezdzietna wciąż jeszcze kojarzy się może nie pejoratywnie (te czasy już chyba mamy za sobą), ale wciąż gdzieś z tyłu głowy jest obraz jakiegoś „wybrakowania”. Tak, jakby brak potomstwa

Rodowe traumy, programy, scenariusze. Krzywdy, cierpienie, ból i męczeństwo przekazywane z pokolenia na pokolenie… Mam wrażenie, że w temacie rodu ta narracja przewija się najczęściej. Czy słusznie? Ciekawe, że tak mało poruszane są kwestie zasobów

Nie jest łatwo zdusić wolność w człowieku, lecz przy wykorzystaniu rozłożonych w czasie odpowiednich technik można doprowadzić do odwrócenia jej znaczenia i sensu, a wewnętrznemu

3-letnie dzieci są geniuszami kreatywności. Jednak wśród studentów, odsetek ten spada do zaledwie 3 procent. Jak edukować, żeby nie zabijać kreatywności? Wiedzą to Finowie. Niewiele

Ocet wrotyczowy łączy w sobie zalety octu jabłkowego i lecznicze właściwości wrotyczu. W wyniku maceracji octowych więcej substancji aktywnych uwalnia się do wyciągu. Ocet wrotyczowy Jest

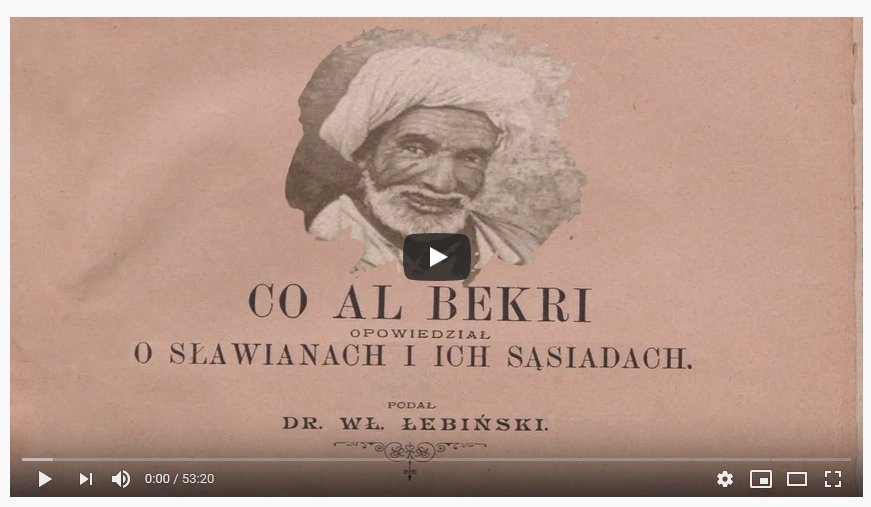

Wstęp 0:15 ←kliknij, aby przejść. ⬇⬇ rozwiń opis ⬇⬇ 1.O Sławianach (Sakalib.) 5:23 2.O Pieczyngach 29:28 3.O Chazarach 32:14 4.O Frdasach 36:13 5.O Madziarach 38:02 6.Kraj Seriri 39:18 7.O Bordżanach 40:16 Podsumowanie 41:31 INFORMACJA O

Otrzymasz ją też na swój email

Nie lubimy spamu, zapisując się dołączysz do newslettera i będziemy wysyłać Ci wiadomości zgodnie z polityką prywatności

Otrzymasz ją też na swój email

Nie lubimy spamu, zapisując się dołączysz do newslettera i będziemy wysyłać Ci wiadomości zgodnie z polityką prywatności

Nie lubimy spamu, zapisując się dołączysz do newslettera i będziemy wysyłać Ci wiadomości zgodnie z polityką prywatności